Temps de lecture : 3 minutes

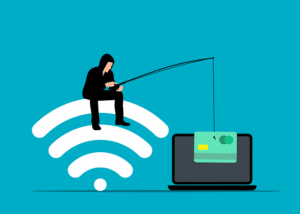

Les Différentes Phases d’une Attaque par Phishing en Entreprise

Une attaque de phishing en entreprise, notamment chez une PME (Petite et Moyenne Entreprise), est une méthode couramment utilisée par les cybercriminels pour accéder à des informations sensibles ou pour infiltrer les systèmes informatiques de l’entreprise. Voici une description détaillée des étapes typiques d’une attaque par Phising en Entreprise :

1. Reconnaissance

Objectif : Recueillir des informations sur la cible.

Étapes :

- Recherche en ligne : Les attaquants utilisent des moteurs de recherche, les réseaux sociaux, et les sites web de l’entreprise pour obtenir des informations sur les employés, leurs rôles, et les structures internes.

- Collecte d’adresses e-mail : Identification des adresses e-mail des employés, souvent obtenues via le site web de l’entreprise ou des fuites de données.

2. Préparation

Objectif : Créer des messages de phishing convaincants.

Étapes :

- Création de faux sites web : Les attaquants créent des copies de pages de connexion légitimes (par exemple, portail de messagerie, site intranet) pour piéger les victimes.

- Rédaction de messages : Rédaction de courriels ou de messages textuels qui semblent provenir d’une source de confiance (par exemple, un supérieur hiérarchique ou un service interne).

3. Envoi de l’attaque

Objectif : Diffuser les messages de phishing aux cibles.

Étapes :

- Envoi d’e-mails : Les attaquants envoient des e-mails contenant des liens vers des faux sites ou des pièces jointes malveillantes. Ces e-mails peuvent inciter les destinataires à saisir leurs identifiants ou à télécharger des logiciels malveillants.

- Utilisation de vecteurs multiples : En plus des e-mails, les attaquants peuvent utiliser des messages SMS (smishing) ou des appels téléphoniques (vishing) pour atteindre leurs cibles.

4. Exécution de l’attaque de Phishing

Objectif : Compromettre les systèmes ou obtenir des informations sensibles.

Étapes :

- Vol d’informations : Lorsque les victimes saisissent leurs informations sur les faux sites, les attaquants les récupèrent et peuvent les utiliser pour accéder aux systèmes internes de l’entreprise.

- Installation de logiciels malveillants : Les pièces jointes téléchargées peuvent contenir des logiciels malveillants (malware) qui permettent aux attaquants de contrôler les ordinateurs des victimes ou de collecter des informations sensibles.

5. Exploitation

Objectif : Utiliser les informations ou l’accès obtenu pour des gains malveillants.

Étapes :

- Accès non autorisé : Utilisation des identifiants volés pour accéder aux comptes de messagerie, aux systèmes de gestion, ou à d’autres ressources internes de l’entreprise.

- Exfiltration de données : Téléchargement de données sensibles ou confidentielles de l’entreprise, telles que des informations financières, des données clients, ou des secrets commerciaux.

- Propagation de l’attaque : Utilisation des systèmes compromis pour lancer des attaques supplémentaires, soit au sein de l’entreprise, soit contre d’autres cibles.

6. Conséquences et répercussions du Phishing en Entreprise

Objectif : Réalisation des objectifs malveillants.

Étapes :

- Demande de rançon : Les attaquants peuvent chiffrer les données et demander une rançon pour les déchiffrer (ransomware).

- Fraude financière : Utilisation des informations volées pour effectuer des transactions financières frauduleuses.

- Dommages à la réputation : Révélation d’informations sensibles peut nuire à la réputation de l’entreprise, entraînant une perte de confiance des clients et des partenaires.

7. Détection et réponse face au Phishing en Entreprise

Objectif : Réagir à l’attaque pour limiter les dommages.

Étapes :

- Détection de l’incident : Identification de l’attaque par les systèmes de sécurité ou par les employés.

- Réponse à l’incident : Isolation des systèmes compromis, analyse de l’attaque, récupération des systèmes, et mise en place de mesures correctives pour prévenir de futures attaques.

- Communication : Informer les parties prenantes (employés, clients, partenaires) de l’incident et des mesures prises pour y remédier.

Mesures Préventives contre le Phishing en Entreprise

Pour se protéger contre les attaques de phishing, les PME peuvent mettre en place les mesures suivantes :

Pour se protéger contre les attaques de phishing, les PME peuvent mettre en place les mesures suivantes :

- Formation et sensibilisation : Former les employés à reconnaître les tentatives de phishing.

- Authentification multi-facteurs (MFA) : Utiliser MFA pour renforcer la sécurité des comptes.

- Filtrage des e-mails : Utiliser des solutions de filtrage des e-mails pour détecter et bloquer les messages suspects.

- Mises à jour régulières : Maintenir à jour les systèmes et logiciels pour corriger les vulnérabilités connues.

- Simulations de phishing : Organiser des tests de phishing pour évaluer la vigilance des employés et améliorer les procédures de réponse.

En suivant ces étapes et en adoptant une approche proactive en matière de cybersécurité, les PME peuvent réduire considérablement le risque d’une attaque de phishing en entreprise et ainsi protéger leurs actifs sensibles.

Pour en savoir plus :

Cybersécurité pour les Entreprises