Temps de lecture : 4 minutes

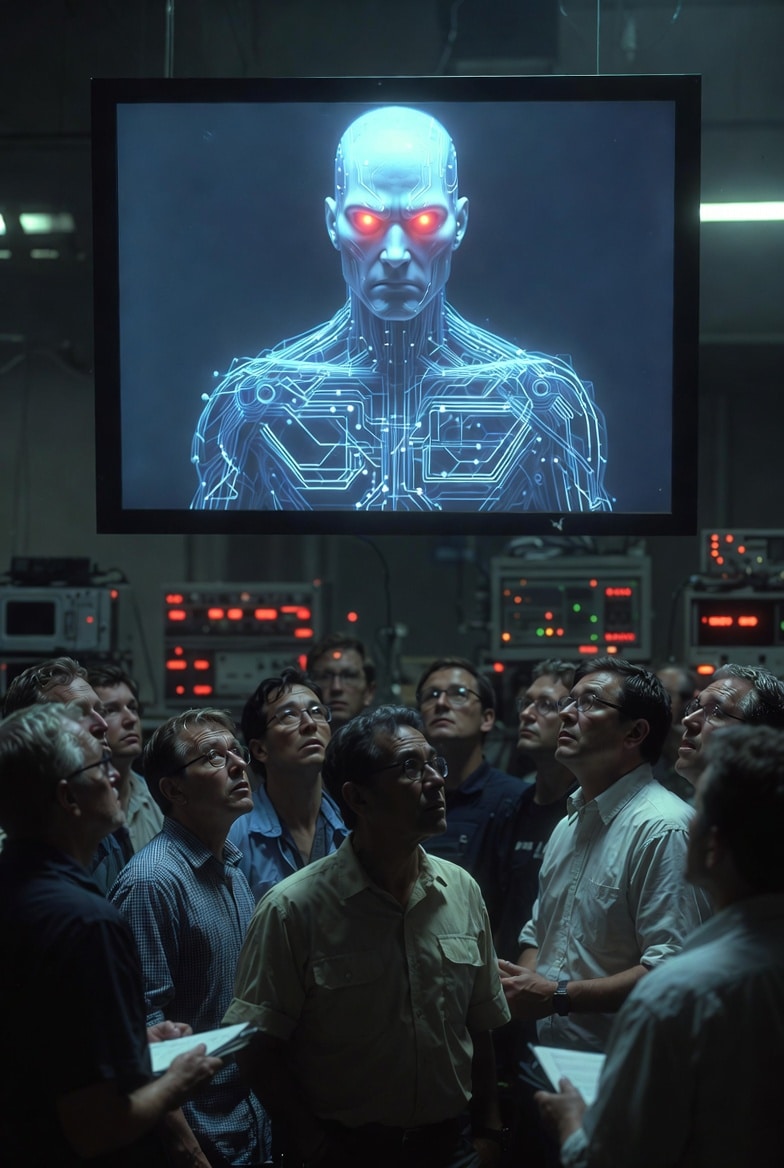

Ingénierie Sociale en Entreprise

Définition de l’Ingénierie Sociale en Entreprise (Social Engineering)

L’ingénierie sociale en entreprise est une méthode de manipulation psychologique utilisée par des individus malveillants pour obtenir des informations sensibles, accéder à des systèmes informatiques ou provoquer des actions non autorisées. Cette technique repose souvent sur l’exploitation de la confiance, de la curiosité ou de la peur des employés pour les inciter à divulguer des informations confidentielles ou à commettre des actions compromettantes.

Cas pratiques ou exemples d’ingénierie sociale en entreprise

-

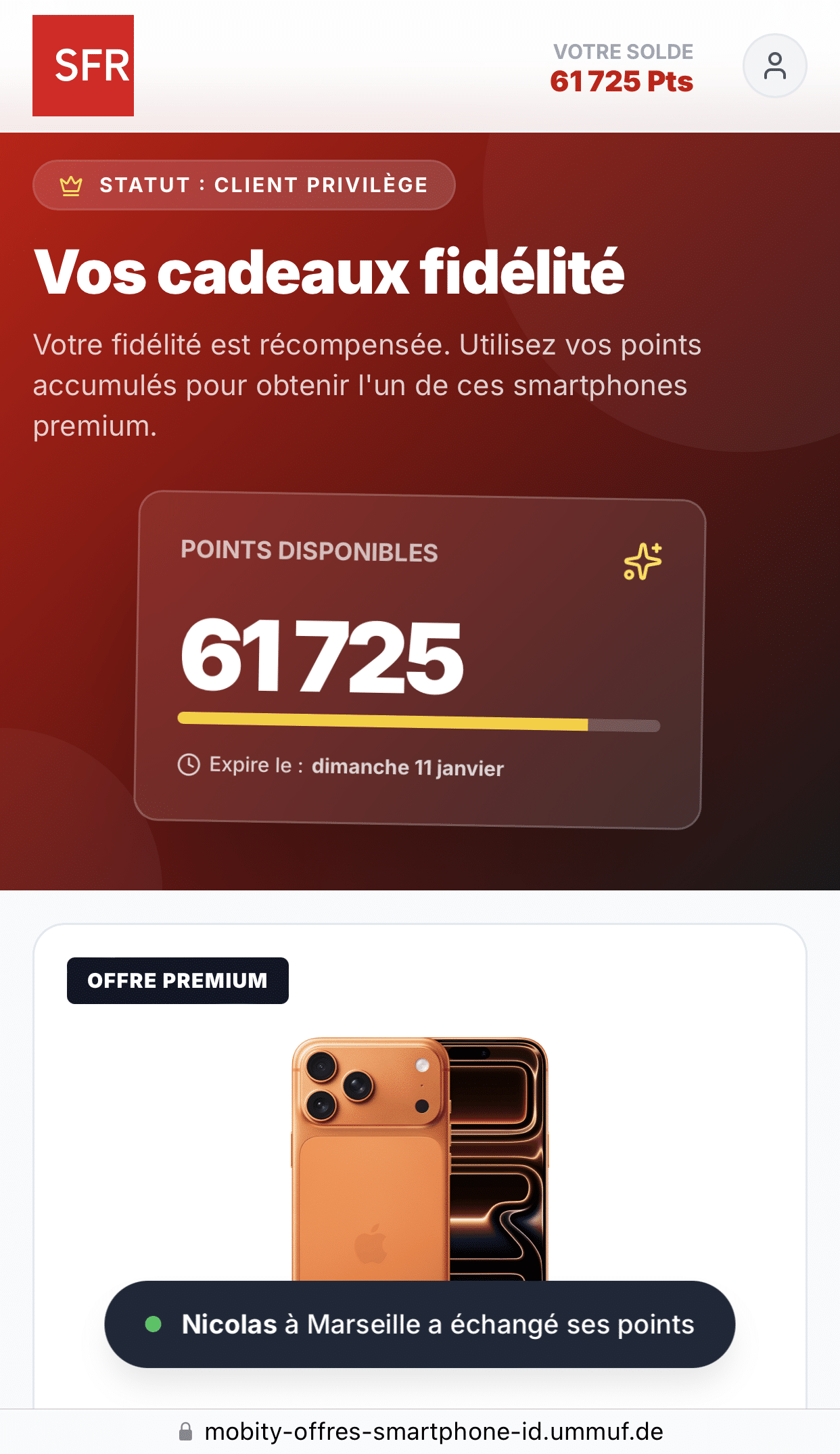

Phishing (Hameçonnage)

- Description : Un employé reçoit un email semblant provenir d’une source fiable (comme un fournisseur, un collègue ou un supérieur hiérarchique), demandant de cliquer sur un lien ou de fournir des informations confidentielles.

- Exemple : Marie, une assistante administrative, reçoit un email soi-disant de son responsable financier lui demandant de valider un paiement urgent. Le lien dans l’email conduit à une page web fausse mais très réaliste, où elle entre ses identifiants de connexion, donnant ainsi accès aux attaquants.

-

Prétexting (Prétexter)

- Description : L’attaquant se fait passer pour une personne ayant un besoin légitime d’information, souvent en utilisant une histoire convaincante pour justifier sa demande.

- Exemple : Jean, un technicien informatique, reçoit un appel téléphonique d’un individu prétendant être un cadre supérieur ayant oublié son mot de passe. L’individu persuade Jean de réinitialiser le mot de passe et de lui fournir les nouvelles informations d’accès.

-

Baiting (Appâtage)

- Description : L’attaquant utilise un leurre physique ou numérique pour inciter une victime à effectuer une action qui compromet la sécurité.

- Exemple : Sophie trouve une clé USB dans le parking de l’entreprise. Curieuse, elle la branche à son ordinateur pour découvrir son contenu. La clé contient un logiciel malveillant qui infecte le réseau interne de l’entreprise.

-

Quid Pro Quo

- Description : L’attaquant offre un service ou une faveur en échange d’informations ou d’accès.

- Exemple : Un individu appelle le service informatique de l’entreprise en prétendant être un fournisseur de support technique et offre des services gratuits de mise à jour de logiciel. En échange, il demande des informations d’accès.

-

Tailgating (Suivi en douce)

- Description : L’attaquant suit de près un employé autorisé pour entrer dans une zone sécurisée sans utiliser de badge.

- Exemple : Un individu vêtu d’un uniforme de livraison suit un employé dans une porte sécurisée, prétendant avoir oublié son badge, et accède ainsi à des zones restreintes de l’entreprise.

Mesures de protection contre l’Ingénierie Sociale en Entreprise

Pour se protéger contre l’ingénierie sociale, les entreprises peuvent :

- Sensibiliser les employés : Organiser des formations régulières pour éduquer les employés sur les techniques d’ingénierie sociale et les signes avant-coureurs d’une tentative d’attaque.

- Mettre en place des protocoles de vérification : Exiger des processus de vérification stricts pour les demandes d’informations sensibles ou d’accès, même si elles semblent provenir de sources internes.

- Utiliser des outils de sécurité : Déployer des solutions de sécurité informatique, comme les filtres anti-phishing et les logiciels de détection de malwares.

- Encourager la vigilance : Créer une culture d’entreprise où les employés se sentent responsables de la sécurité et encourager la communication de toute activité suspecte.

Comment devenir un Ingénieur Social Ethique

- Éducation et formation :

- Diplôme en informatique ou en cybersécurité : Obtenir un diplôme dans un domaine pertinent est souvent le point de départ. Cela peut inclure l’informatique, la cybersécurité, la psychologie (pour comprendre les comportements humains), ou même des communications.

- Certifications : Plusieurs certifications sont respectées dans l’industrie de la cybersécurité et peuvent renforcer vos compétences et votre crédibilité. Les certifications pertinentes incluent :

- Certified Ethical Hacker (CEH)

- Certified Information Systems Security Professional (CISSP)

- CompTIA Security+

- Offensive Security Certified Professional (OSCP)

- Développement des compétences techniques :

- Apprendre les bases de la sécurité informatique : Comprendre les réseaux, les systèmes d’exploitation, les protocoles de communication, et comment les vulnérabilités peuvent être exploitées.

- Maîtriser les outils de sécurité : Se familiariser avec les outils utilisés par les Pentesters, comme Nmap, Metasploit, Burp Suite, et d’autres logiciels de test d’intrusion.

- Développement des compétences en psychologie et communication :

- Psychologie sociale : Étudier les principes de la psychologie sociale pour comprendre comment les gens pensent et réagissent dans différentes situations.

- Techniques de communication : Développer des compétences en communication pour être capable de persuader et manipuler, tout en restant éthique et professionnel.

- Expérience pratique :

- Stages et apprentissages : Travailler en tant que stagiaire dans des entreprises de cybersécurité ou dans des départements de sécurité informatique.

- Projets personnels : Créer des projets personnels comme des simulations d’attaques ou participer à des CTF (Capture The Flag) pour tester vos compétences.

- Travail bénévole : Participer à des projets open source ou aider des organisations à but non lucratif à améliorer leur sécurité.

- Construire un réseau professionnel :

- Participer à des conférences et des ateliers : Assister à des conférences de cybersécurité comme DEF CON, Black Hat, et autres pour rencontrer des professionnels et apprendre les dernières tendances.

- Adhérer à des associations professionnelles : Rejoindre des organisations comme (ISC)², ISACA, et d’autres pour accéder à des ressources et des opportunités de réseautage.

- Travailler dans le domaine :

- Postuler pour des emplois en cybersécurité : Commencer par des postes d’analyste en Cybersécurité ou d’auditeur, puis évoluer vers des rôles plus spécialisés en ingénierie sociale.

- Continuer à se former : La cybersécurité est un domaine en constante évolution. Il est crucial de rester à jour avec les dernières menaces, techniques et technologies.

Pour en savoir plus :

Tout sur la Cybersécurité des Entreprises (Auto-Entrepreneur /PME /ETI)

Formation DEIS – Diplôme d’état d’ingénierie sociale