Le Spoofing : Quand les Cybercriminels se Déguisent en Ligne

Dans le monde numérique, les apparences peuvent être trompeuses. Imaginez recevoir un email de votre banque, un appel de votre patron ou visiter le site web d’une entreprise de confiance… sauf que rien de tout cela n’est réel. Bienvenue dans l’univers du spoofing, une technique de cyberattaque aussi redoutable qu’insidieuse.

Qu'est-ce que le Spoofing ?

Le spoofing, terme anglais signifiant « usurpation » ou « mystification », désigne l’ensemble des techniques permettant à un cybercriminel de masquer sa véritable identité en se faisant passer pour une entité de confiance. Comme un acteur endossant un costume, l’attaquant se déguise numériquement pour tromper sa victime et obtenir des informations sensibles, de l’argent ou un accès non autorisé à des systèmes.

Cette cybermenace ne cesse de progresser : selon les experts en sécurité, les attaques par spoofing représentent aujourd’hui l’une des portes d’entrée privilégiées des cybercriminels, touchant aussi bien les particuliers que les grandes entreprises.

Les Différents Visages du Spoofing

Spoofing à l’adresse Mail (Email Spoofing) : La Fausse Identité par Excellence

L’email spoofing consiste à falsifier l’adresse d’expéditeur d’un email pour faire croire qu’il provient d’une source légitime. Votre directeur qui vous demande un virement urgent ? Le service client de votre opérateur téléphonique ? Ces messages peuvent en réalité émaner de criminels.

Cette technique exploite une faille du protocole SMTP (Simple Mail Transfer Protocol), qui ne vérifie pas automatiquement l’authenticité de l’expéditeur. Les cybercriminels modifient simplement les en-têtes des emails pour afficher l’adresse de leur choix.

Spoofing téléphonique (Caller ID Spoofing) : Quand Votre Téléphone Vous Ment

Le spoofing téléphonique permet de modifier l’identifiant d’appelant affiché sur votre écran. L’escroc peut ainsi se faire passer pour votre banque, les impôts, ou même un membre de votre famille. Cette technique, souvent associée au « vishing » (phishing vocal), vise à créer un sentiment d’urgence pour vous pousser à divulguer des informations personnelles.

Spoofing au Nom de Domaine (DNS Spoofing) : La Manipulation des Adresses Web

Le Domain Name System (DNS) fonctionne comme l’annuaire d’Internet, traduisant les noms de domaine en adresses IP. Lors d’une attaque par DNS spoofing, les pirates corrompent ce système pour rediriger les utilisateurs vers de faux sites web, même s’ils tapent la bonne adresse dans leur navigateur.

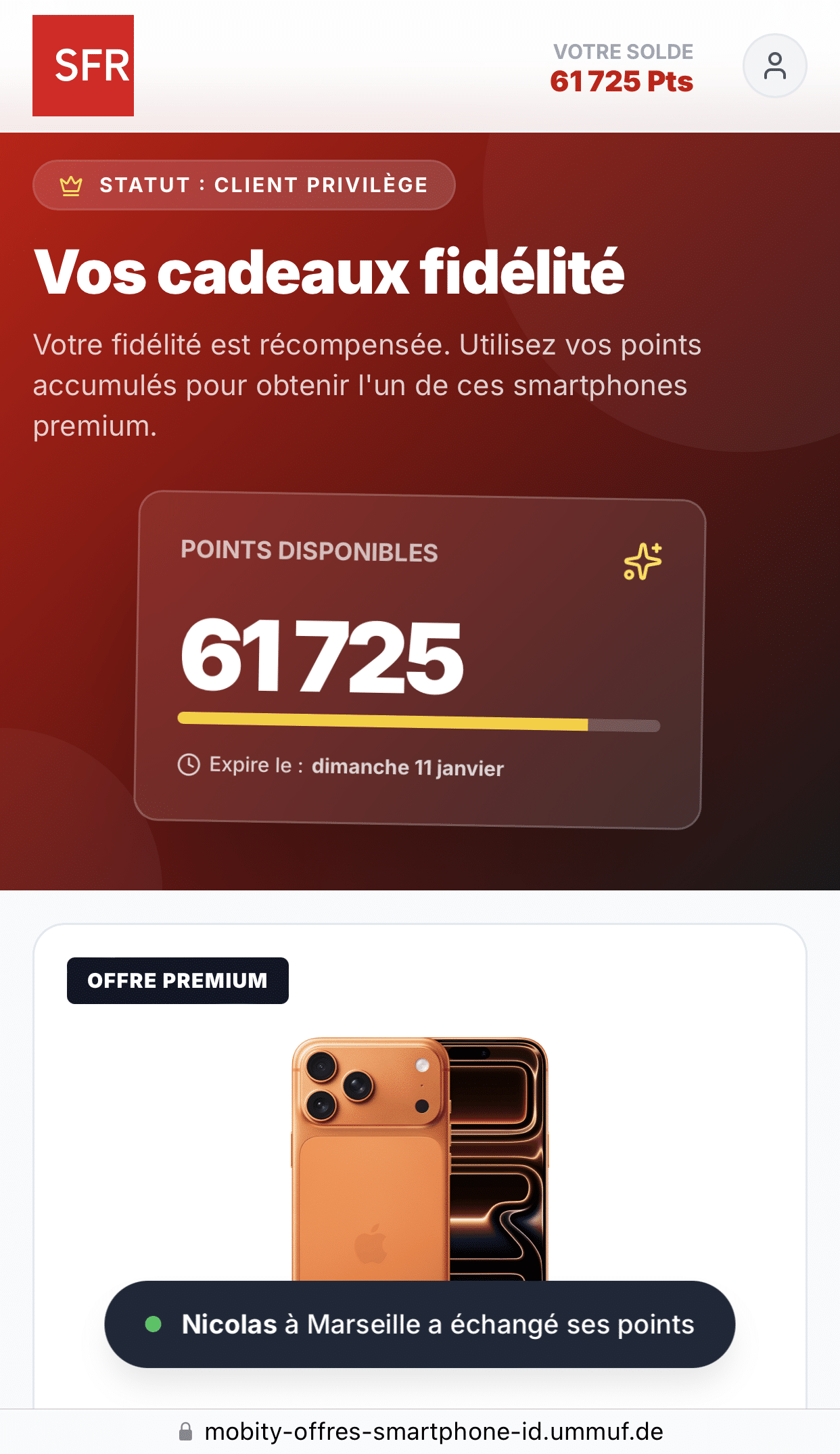

Imaginez vouloir accéder au site de votre banque et être redirigé, à votre insu, vers une copie parfaite contrôlée par des criminels. Chaque information saisie tombe alors directement entre leurs mains.

Spoofing à l’Adresse IP (IP Spoofing) : L’Art de l’Invisibilité Numérique

En falsifiant l’adresse IP source de leurs communications, les attaquants peuvent masquer leur véritable localisation, contourner les systèmes de sécurité ou lancer des attaques par déni de service (DDoS) sans être tracés. Cette technique est particulièrement prisée pour submerger des serveurs de requêtes provenant apparemment de multiples sources légitimes.

Spoofing de Site Web (Website Spoofing) : Les Sites Miroirs Piégés

Les cybercriminels créent des répliques quasi parfaites de sites web populaires, imitant leur design, leur logo et leur nom de domaine (avec de subtiles variations). Ces faux sites collectent les identifiants, mots de passe et informations bancaires des victimes qui pensent se connecter au service authentique.

Comment Fonctionne une Attaque par Spoofing ?

Une attaque typique se déroule généralement en plusieurs phases orchestrées avec soin.

Une attaque typique se déroule généralement en plusieurs phases orchestrées avec soin.

D’abord, le cybercriminel effectue une phase de reconnaissance, identifiant sa cible et collectant des informations sur les personnes ou organisations à usurper. Cette étape peut inclure l’analyse des réseaux sociaux, des sites web d’entreprise ou des fuites de données disponibles sur le dark web.

Ensuite vient la préparation technique : création d’un faux site web, configuration d’un serveur email malveillant, ou utilisation d’outils spécialisés pour modifier les identifiants d’appelant. Les attaquants peaufinent chaque détail pour rendre leur imposture crédible.

L’attaque elle-même consiste à contacter la victime via le canal choisi, en exploitant des leviers psychologiques puissants : urgence (votre compte sera fermé), autorité (message de votre supérieur hiérarchique), peur (activité suspecte détectée) ou curiosité (vous avez gagné un prix).

Enfin, si la victime mord à l’hameçon, le cybercriminel exploite les informations obtenues pour voler de l’argent, accéder à des systèmes, revendre des données personnelles ou lancer d’autres attaques.

Les Conséquences du Spoofing

L’impact d’une attaque réussie peut s’avérer dévastateur à plusieurs niveaux.

Pour les particuliers, les pertes financières directes constituent la menace la plus immédiate : virements frauduleux, achats non autorisés, vols d’identité pouvant prendre des mois à résoudre. Au-delà de l’aspect financier, le stress émotionnel et la violation de la vie privée laissent des cicatrices durables.

Les entreprises victimes de spoofing font face à des enjeux encore plus critiques. Au-delà des pertes financières potentiellement colossales, c’est leur réputation qui se trouve mise en jeu. Un client recevant un email frauduleux apparemment envoyé par votre société pourrait perdre définitivement confiance en votre marque. Les conséquences réglementaires, notamment avec le RGPD en Europe, peuvent également alourdir la facture avec des amendes substantielles.

Comment se Protéger du Spoofing ?

Protection contre le Spoofing pour les Particuliers

Adoptez une vigilance constante face aux communications non sollicitées. Vérifiez systématiquement l’adresse email complète de l’expéditeur, pas seulement le nom affiché. Un email prétendument envoyé par « support@amaz0n.com » (avec un zéro) n’est évidemment pas légitime.

Ne cliquez jamais sur des liens suspects. Préférez toujours taper manuellement l’adresse du site dans votre navigateur ou utiliser vos favoris enregistrés. Examinez attentivement l’URL affichée avant de saisir des informations sensibles.

Activez l’authentification à deux facteurs (2FA) sur tous vos comptes importants. Même si un attaquant obtient votre mot de passe par spoofing, il ne pourra pas accéder à votre compte sans le second facteur d’authentification.

Méfiez-vous des demandes urgentes, surtout si elles concernent de l’argent ou des informations confidentielles. Les organisations légitimes ne vous demanderont jamais votre mot de passe par email ou téléphone.

Pour les Entreprises

Implémentez des protocoles d’authentification email robustes comme SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) et DMARC (Domain-based Message Authentication, Reporting and Conformance). Ces technologies permettent de vérifier qu’un email provient bien du domaine revendiqué.

Formez régulièrement vos employés aux techniques de spoofing et de phishing. Des simulations d’attaques permettent de tester et d’améliorer leur vigilance. L’humain reste souvent le maillon faible, mais aussi la meilleure ligne de défense lorsqu’il est correctement sensibilisé.

Déployez des solutions de filtrage email et web avancées capables de détecter les tentatives de spoofing grâce à l’intelligence artificielle et l’analyse comportementale.

Établissez des procédures de vérification pour toutes les demandes sensibles. Par exemple, tout virement au-dessus d’un certain montant doit être confirmé par un appel téléphonique à un numéro connu, jamais à celui fourni dans l’email suspect.

Les Technologies de Lutte Contre le Spoofing

L’industrie de la cybersécurité développe continuellement de nouveaux outils pour contrer cette menace.

L’industrie de la cybersécurité développe continuellement de nouveaux outils pour contrer cette menace.

Les certificats SSL/TLS permettent de vérifier l’authenticité d’un site web grâce au cadenas affiché dans la barre d’adresse du navigateur. Attention toutefois : les cybercriminels peuvent également obtenir des certificats pour leurs faux sites, d’où l’importance de vérifier l’URL complète.

Le protocole HTTPS chiffre les communications entre votre navigateur et le site web, rendant plus difficile l’interception de données, même si vous êtes redirigé vers un site malveillant.

Les systèmes de détection d’intrusion (IDS) et de prévention d’intrusion (IPS) analysent le trafic réseau pour identifier les anomalies caractéristiques d’attaques par spoofing IP ou DNS.

L’intelligence artificielle et le machine learning révolutionnent la détection des tentatives de spoofing en analysant des milliers de paramètres simultanément : style d’écriture inhabituel dans un email, schémas de navigation suspects, incohérences dans les métadonnées.

Que Faire si Vous Êtes Victime ?

Malgré toutes les précautions, personne n’est à l’abri. Si vous pensez avoir été victime de spoofing, agissez rapidement.

Changez immédiatement tous vos mots de passe, en commençant par vos comptes email et bancaires. Utilisez des mots de passe uniques et complexes pour chaque service.

Contactez votre banque pour signaler des transactions suspectes et faire opposition si nécessaire. La rapidité de réaction peut faire la différence entre un incident mineur et une perte financière importante.

Déposez plainte auprès des autorités compétentes. En France, vous pouvez contacter la plateforme Pharos ou déposer plainte directement auprès de la gendarmerie ou de la police.

Conservez toutes les preuves : captures d’écran des emails ou SMS frauduleux, enregistrements d’appels si possible, relevés bancaires montrant les transactions suspectes.

Prévenez les autres potentielles victimes si l’attaque usurpait l’identité de votre entreprise ou d’une personne de votre entourage.

L'Avenir du Spoofing

Les techniques de spoofing évoluent constamment, suivant le rythme des avancées technologiques. L’émergence des deepfakes audio et vidéo ouvre de nouvelles possibilités terrifiantes : imaginez recevoir un appel vidéo de votre PDG, avec sa voix et son visage, vous demandant d’effectuer un virement urgent. Cette technologie, autrefois réservée aux films de science-fiction, est désormais accessible et a déjà été utilisée dans plusieurs escroqueries de grande ampleur.

Les attaquants exploitent également l’Internet des Objets (IoT). Des dispositifs connectés mal sécurisés peuvent être usurpés pour lancer des attaques massives ou servir de point d’entrée dans un réseau d’entreprise.

Face à ces menaces émergentes, la sensibilisation et la formation continue restent les meilleurs remparts. La technologie seule ne suffit pas : c’est la combinaison d’outils performants et d’utilisateurs vigilants qui constitue la défense la plus efficace.

Le spoofing illustre parfaitement l’adage selon lequel dans le cyberespace, les choses ne sont pas toujours ce qu’elles semblent être. Cette technique d’attaque, qui joue sur notre confiance naturelle envers les identités familières, rappelle l’importance d’une vigilance constante en ligne. La bonne nouvelle ? Avec une sensibilisation adéquate, des outils appropriés et une dose de scepticisme sain, vous pouvez considérablement réduire vos risques. Ne faites jamais confiance aveuglément à une communication numérique, même si elle semble provenir d’une source fiable. Vérifiez, questionnez, et en cas de doute, utilisez un canal de communication alternatif pour confirmer l’authenticité.